ZPAがアウトバウンドでセキュアな理由を簡単にまとめてみた

結構前の話ですが、会社の研修でセキュリティのソリューションを色々と勉強しました。世の中にはこんな製品やソリューションがあるというのがメインのお話なのですが、その中で「あぁなるほどね!」と思ったものがありました。

Zscaler社のZPA

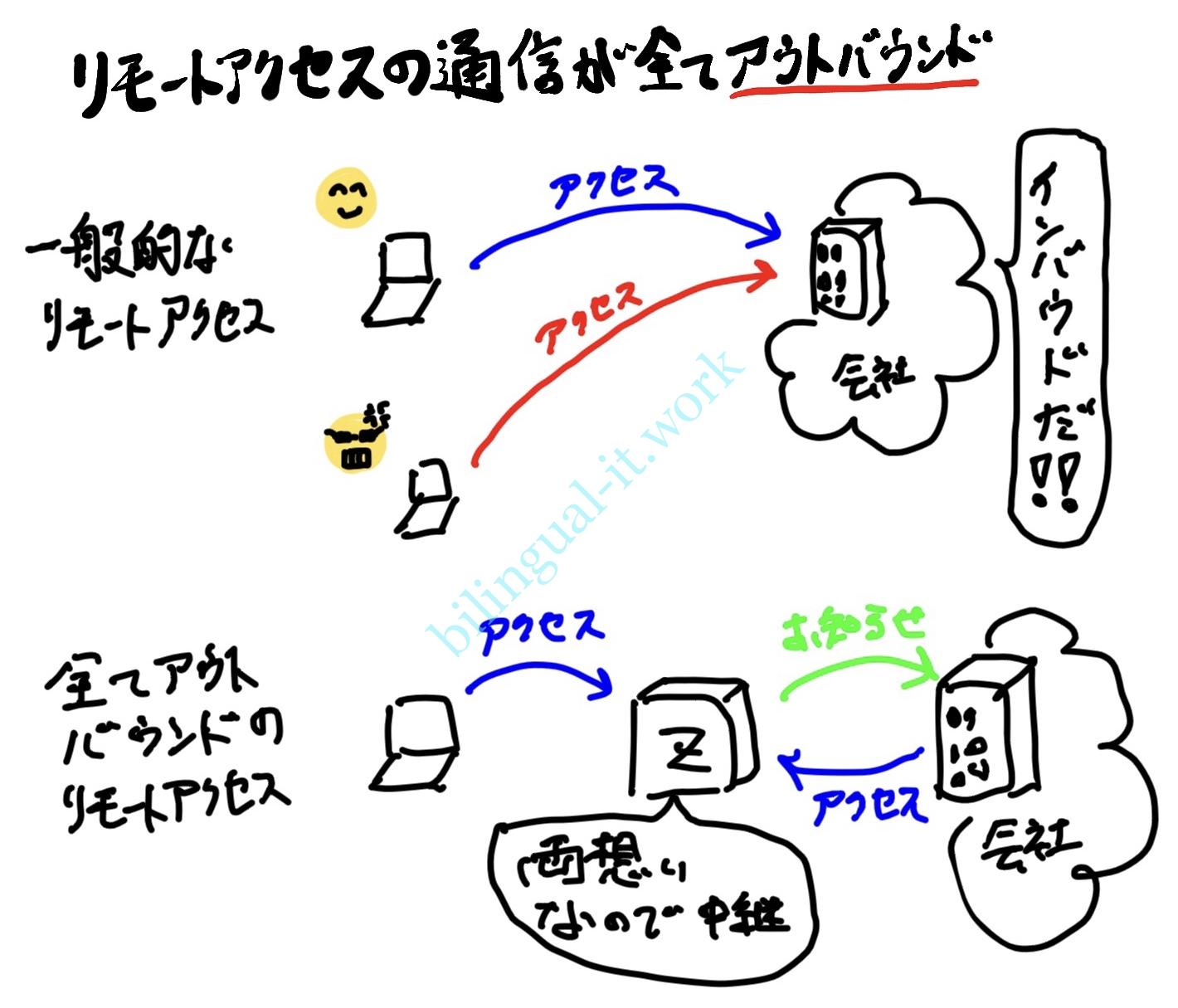

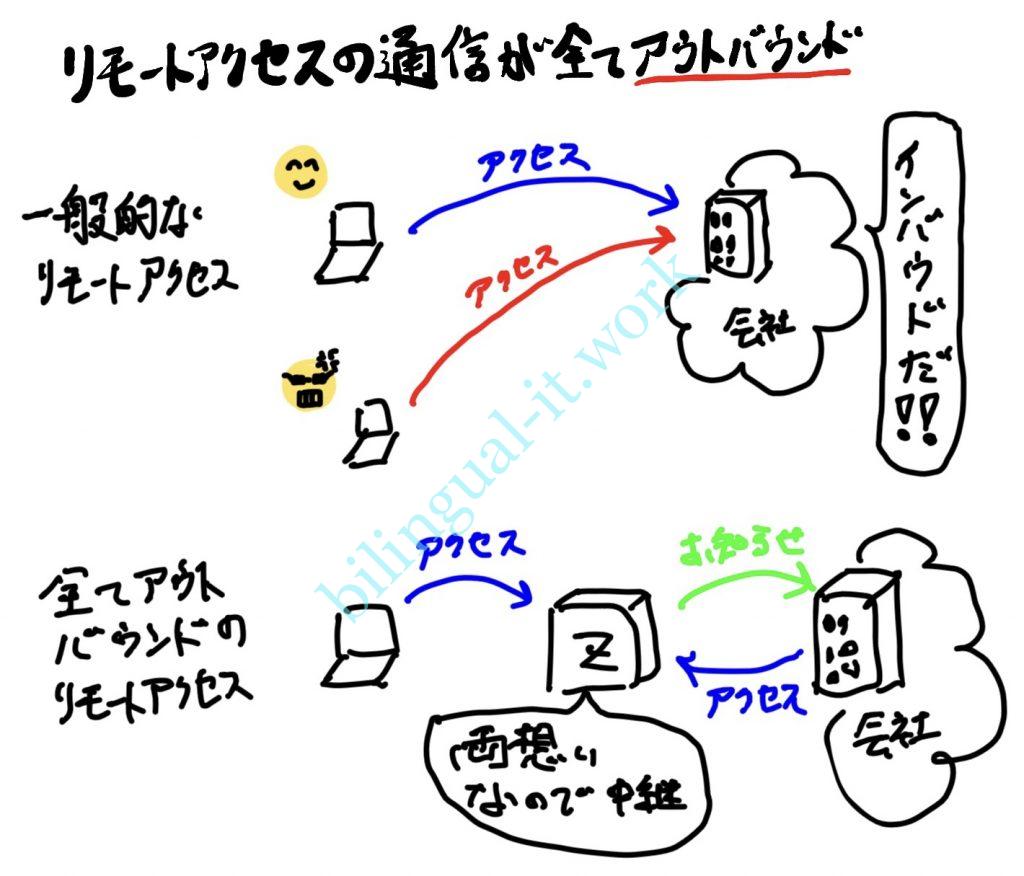

それはZscaler社の提供するZPA(Zscaler Private Access)と言うもので、数ある謳い文句の一つが接続は全てアウトバウンドなのでセキュアであると言うものです。

正直私はピンときませんでした。何を言っているのかさっぱり分かりません。なぜなら、UDPならまだしも、アウトバウンドのみで通信ができますかと。

お察しの通り、それを出来るようにしたのがZPAです。

これまでのリモートアクセス

ここではリモートアクセスとは社外から車内でアクセスすることとして扱います。例えば社員が自宅やカフェから社内のシステムにアクセスするような場合です。

もうすでに述べた通り、社外から社内にアクセスするのです。社外と言っても、いつも同じ社員が、いつも同じカフェからアクセスするとは限りません。

しかもどんなネットワークを使ってるかなんて制御できません。

つまり、社員も悪意のあるユーザもみな、同じ方法で社内へのアクセスを試みることができるのです。

そう言った意味で、社内環境はいつ誰がどこからアクセスしてくるか分からない状況に耐える必要があります。

ZPAのリモートアクセス

一方で全てがアウトバウンドとなる方法では、外部からインバウンド方向にアクセスしてくる者はいなくなります。厳密に言うと外部からアクセスしようとする者はいますが、それは許可されていないユーザです。

ZPAではアクセス元とアクセス先の間に立つことで、両通信ともアウトバウンド(ZPAから見るとインバウンド)となるようになっています。

まずユーザが例えば社内サーバにアクセスしようとすると、ZPAはそれをどうにか社内サーバに伝えます。それに対して社内サーバはZPAに対して通信を試みます。

この両方の通信を取り持つことで、ユーザから見てもアウトバウンド、社内サーバから見てもアウトバウンドという構成が実現できるのです。

評判のお絵かき

簡単に絵を描きました。

自分のメモ程度の絵を投稿したところ意外と評判が良いので嬉しいです。