AWS認定SAA試験対策いろいろ(基本、認証、ネットワーク)

2021/10/6 2021/10/7

以前取得したAWS認定ソリューションアーキテクトアソシエイトの有効期限が切れそうで、再認定のための勉強をはじめました。

試験でポイントになりそうなことを、どんどん列挙してこうと思います。都度更新していきます。

では、早速書いていきます。

全般

- AWSのサービスには、リージョンごとに作成・管理されるリージョンサービス、AZごとに作成・管理されるAZサービス、リージョン問わずどこからでも利用できるグローバルサービスがある。この3つを覚えるというよりは、どのサービスがどれに当たるのか理解しておく必要がある。

- ELBはAZサービスなので、リージョンをまたいだ構成はとれない。

- 各種サービスのための認証とアクセス制御を提供するサービスはIAM (Identity and Access Management)と言う。

- AWSには利用者とAWSが協力してセキュリティを高める必要があり、この考え方を責任分担(共有)セキュリティモデルと言う。なお、責任の範囲によって、インフラストラクチャサービス、コンテナサービス、アブストラクトサービスに分かれる。

セキュリティ、認証

- AWSに登録するともらえる、なんでもできちゃうアカウントをルートアカウントと呼ぶ。しかし万が一このアカウントが漏洩してしまうとかなりまずいので、アカウント内にユーザを作成して利用するのが良い。なお、ユーザは複数作成できる。

- アカウント内でIAMグループやIAMユーザが作成できる。また、それぞれにIAMポリシーを設定できる。なお、当然ながら、アクセス権限は必要最低限のものを割り当てるようにする。

- AWSサービスを操作するための認証方法は、マネージメントコンソール(Webブラウザ)、AWS CLI(コマンド)、AWS SDK(プログラム)があるが、可能な限りIAMロールの利用をする。

- IDフェデレーションを使えば、例えば、社内で認証の通った社員を一時的にAWSリソースにアクセスさせることができる。その際に、AWSのSecurity Token Serviceという一時的に認証情報を付与するサービスを使う。実際の動きとしては社内の認証基盤からAWSのSTSに対して一時認証情報を要求する。

- AWSではIDブローカーの他、SAMLによるSSOや、GoogleやFacebookといったウェブIDプロバイダを使用したSSOも可能である。

- AWSの使用頻度が低いユーザはIDフェデレーションで一時的にアクセス許可する。

ネットワーク

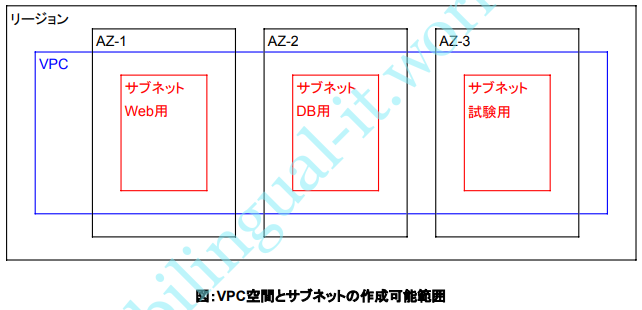

- サブネット(例:10.333.1.0/24、10.333.2.0/24)はAZに跨って作成できない。

- AWSでネットワークはVPC(Virtual Private Cloud)と呼ばれる。

- VPC空間(例:10.333.0.0/16)はAZを跨って作成できる。

- 外部ネットワークとの通信を可能とするために、VPCにゲートウェイをアタッチする。ゲートウェイには、インターネット向けのIGW(Internet Gateway)と、VPN向けのVGW(Virtual Private Gateway)がある。

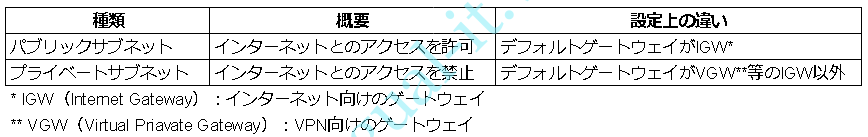

- サブネットにはアクセス制限により、パブリックサブネットとプライベートサブネットに分かれる。インターネットとのアクセスを許可するのがパブリックサブネット、許可しないのがプライベートサブネットである。

- パブリックサブネットとプライベートサブネットの設定上の違いはルートテーブルによって決まる。サブネットのデフォルトゲートウェイがIGW(Internet Gateway)であれば、そのサブネットはパブリックサブネットである。

- AWSの独特な点として、同じVPC内では異なるサブネットを切っても、サブネット間で通信が可能となり、ルートテーブルでは制御できない。例えば、VPC(10.333.0.0./16)内にサブネットA(10.333.1.0/24)、サブネットB(10.333.2.0/24)、サブネットC(10.333.3.0/24)を作成したとすると、各サブネットには「10.333.0.0/16 local」というルートテーブルがデフォルトで存在(削除不可)し、各サブネット間では通信可能となる。

- プライベートサブネット内のサーバがインターネットへアクセスする必要がある場合はNATインスタンスを利用する。例えば、パッチのダウンロードや、リージョンサービスを利用する際に必要となる。

- NATインスタンスの実態はEC2であり、このEC2をパブリックサブネット内に配置し、プライベートサブネット内のサーバのデフォルトゲートウェイをこのNATインスタンスにすることで実装する。なお、EC2には宛先のIPアドレスが自身でないとトラフィックを破棄する機能(送信元/送信先チェック)を無効化する必要がある。

- VPCのサブネット内にEC2インスタンスを作成すると、そのサブネットのIPアドレスが少なくとも1つ割り振られる。

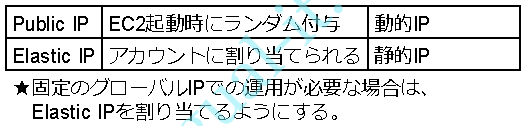

- インターネットからEC2インスタンスにアクセスが必要な場合はグローバルIPアドレスを付与する。

- グローバルIPアドレスには、Public IPとElastic IPがある。Public IPはEC2起動時にランダムに割り振られる動的なグローバルIPアドレスで、Elastic IPはアカウントに割り振られる固定のIPアドレスで、EC2にアタッチ/デタッチが可能。

- グローバルIPアドレスはVPC内で紐づけられるため、OS上での確認※をしても表示されない。※Windowsならipconfig、Linuxならifconfigなど。

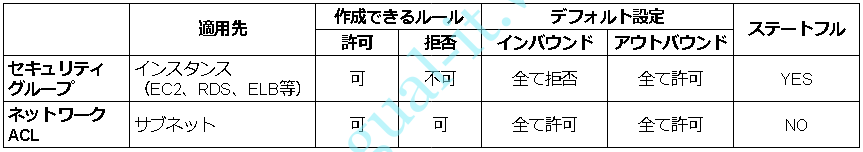

- VPCにはファイアウォール機能として、セキュリティグループとネットワークACL(NACL)があり、それぞれ適用できる範囲等が違う。

- セキュリティグループは「許可」のみのルール作成が可能なので、ホワイトリストによる制御が原則となる。

- ネットワークACLは「許可」と「拒否」のルール作成が可能なので、ホワイトリストもブラックリスト方式も可能となる。

- セキュリティグループは、EC2等のインスタンスが内→外で外部へアクセスできるような設定になっている。利便性とセキュリティを考慮したものとみられる。ステートフルも然り。

- ネットワークACLはデフォルトでインバウンドもアウトバウンドも許可なので、まっさらな状態。

- インスタンス個々のアクセス許可は用途に応じて設定して、組織共通のポリシー等はネットワークACLでやるのかな。

- 2つのVPCを接続する機能をVPCピア接続という。これによりプライベートIPで通信を行う。

- VPCピア接続が確立されると、各VPCにPCXと呼ばれるゲートウェイが作成される。VPC間通信が必要なインスタンスはこのPCXをネクストホップとして設定する。

- 通常のオンプレで構築するネットワークでは、異なるサブネット間の通信は、ルータを介することになるが、そのルータのインターフェースに当たるのがPCXのイメージとしてしっくりくる。

- VPCピア接続を行うVPCは同じリージョンに存在する必要がある。

- VPCピア接続は1体1で行う。

疑問点等

勉強中の疑問点を記載していきます。疑問点について調べた・勉強した結果は随時リンク貼っていこうと思います。

- IAMグループとIAMロールの使い分け方について。IAMグループとIAMロールの使い分けがいまいち分からない。いずれもIAMポリシーを適用してアクセス制御等を行う。IAMロールはEC2等に割り当てられるとあるが、いまいちピンとこない。

- インターネットからEC2へのアクセスについて。インターネットからEC2へアクセスするためにはグローバルIPの設定等必要であるが、このEC2はパブリックサブネット内に配置する必要があるのか。プライベートサブネットに配置ができるのか。プライベートサブネットにあるEC2もNATインスタンスを利用すればインターネットへのアクセスは可能だが、インターネットからのアクセスはどうなるのか。セキュリティ的にインターネットからプライベートサブネット内のインスタンスにアクセスさせるのはNGだと思うが。→答えはこちら。

1件のピンバック

AWS認定SAA出題範囲 | バイリンガルITエンジニア